現代のクラウドアプリケーション開発において、機密情報の管理は最も重要な課題の一つです。APIキー、データベース接続文字列、証明書などの重要な情報を安全に保管し、適切にアクセス制御を行うことは、セキュリティ侵害を防ぐために不可欠です。Microsoft Azure Key Vaultは、このような課題を解決するために設計されたクラウドベースのセキュリティサービスです。

Azure Key Vaultの基本概念

Azure Key Vaultは、機密情報を一元的に管理するためのクラウドサービスです。従来、アプリケーションの設定ファイルやソースコードに直接記載されがちだった機密情報を、安全な場所に分離して保管できます。これにより、セキュリティリスクを大幅に軽減し、コンプライアンス要件を満たすことが可能になります。

Key Vaultの名前が示すように、このサービスは「金庫」のような役割を果たします。重要な情報を物理的な金庫に保管するように、デジタル世界の機密情報をAzure Key Vaultという「デジタル金庫」に安全に保管するのです。

Azure Key Vaultはどんな場面で利用されている?

Azure Key Vaultは「すべてのプロジェクト」で利用されているわけではありません。利用状況は以下のような要因によって大きく異なります。

利用が一般的なケース

- 企業のクラウドネイティブアプリケーション:セキュリティポリシーが厳格な企業環境

- 本番環境のWebアプリケーション:機密情報を扱うシステム

- 金融・医療・政府系システム:コンプライアンス要件が厳しい分野

- マイクロサービスアーキテクチャ:多数のサービス間で認証情報を管理する必要がある場合

利用されないケース

- 個人開発プロジェクト:小規模で機密情報が少ない場合

- プロトタイプや検証環境:セキュリティ要件が緩い開発初期段階

- オンプレミス中心のシステム:Azure以外のクラウドを使用している場合

- 静的サイトやシンプルなアプリ:機密情報を扱わないプロジェクト

実際の普及状況

Azure環境でエンタープライズレベルのアプリケーションを開発する場合は高い確率で使用されますが、すべてのプロジェクトではありません。特に:

- 学習目的のプロジェクトでは追加コストを避けるため使用しないことが多い

- 社内ツールや簡易アプリでは設定ファイルで済ませることもある

- 他クラウドプロバイダー(AWS、GCPなど)では、それぞれの秘密管理サービスを使用

つまり、Azureを使用する本格的な商用プロジェクトでは広く採用されていますが、全体から見ると必須というわけではなく、プロジェクトの性質と要件次第というのが実情です。

管理できる情報の種類

Azure Key Vaultでは、主に以下の3種類の情報を管理できます。

シークレット(Secrets)

secretは、最も一般的に利用される機能です。データベース接続文字列、APIキー、パスワード、その他の機密文字列を安全に保存できます。これらの情報は暗号化された状態で保管され、適切な権限を持つアプリケーションやユーザーのみがアクセスできます。

キー(Keys)

キーは、暗号化操作に使用される暗号鍵を管理します。RSA、EC(楕円曲線)、対称鍵など、さまざまな種類の暗号鍵をサポートしています。これらのキーは、データの暗号化・復号化、デジタル署名の作成・検証などに使用されます。

証明書(Certificates)

証明書は、SSL/TLS証明書やその他のX.509証明書を管理します。証明書の自動更新機能も提供されており、証明書の期限切れによるサービス停止を防ぐことができます。

セキュリティとアクセス制御

Azure Key Vaultの最大の特徴は、その堅牢なセキュリティ機能です。

すべてのデータは、業界標準の暗号化アルゴリズムを使用して暗号化されます。さらに、FIPS 140-2 Level 2認証を受けたHSM(Hardware Security Module)を使用したオプションも利用可能で、より高いセキュリティレベルが要求される環境にも対応できます。

アクセス制御は、Azure Active Directory(Azure AD)と統合されており、きめ細かい権限管理が可能です。特定のユーザーやアプリケーションに対して、読み取り専用アクセス、書き込み権限、削除権限など、必要最小限の権限のみを付与できます。これにより、最小権限の原則を実践し、セキュリティリスクを最小化できます。

また、すべてのアクセスは詳細にログ記録され、Azure Monitor や Azure Sentinel などのモニタリングソリューションと連携して、不正アクセスの検出や監査証跡の確保が可能です。

Azure Key Vaultの削除保護機能について

Azure Key Vaultの削除保護機能について簡潔に解説します。

論理的な削除(Soft Delete)

機能概要 削除されたKey Vaultやその中身(シークレット、キー、証明書)は、即座に完全削除されず、一定期間「削除済み」状態で保持されます。

保持期間

- デフォルト:90日間

- 設定可能範囲:7日〜90日

動作の流れ

- Key Vaultを削除 → 「削除済み」状態に移行

- 90日間は復旧可能

- 90日経過後に完全削除

論理的な削除は重要な機能であるため、Azureポータルで作成する場合、必ず有効になります。

削除保護(Purge Protection)

機能概要 論理的な削除期間中でも、管理者が手動で完全削除(パージ)することを防ぐ機能です。

設定時の効果

- 保持期間中は絶対に完全削除できない

- 一度有効にすると無効化不可能

- より強固な保護を提供

この2つの機能により、人的ミスやシステム障害からKey Vaultを保護し、重要な機密情報の意図しない消失を防げます。

他のAzureサービスとの統合

Azure Key Vaultは、Azureの他のサービスとシームレスに統合されています。Azure App Service、Azure Functions、Azure Virtual Machines、Azure Kubernetes Service(AKS)など、多くのAzureサービスがKey Vaultとのネイティブ統合をサポートしています。

また、様々なプログラミング言語向けのSDKが提供されており、.NET、Java、Python、Node.js、Go など、主要な開発言語での利用が可能です。REST APIも公開されているため、任意のHTTPクライアントからでもアクセスできます。

マネージドIDを使用することで、アプリケーション自体に認証情報を埋め込むことなく、Key Vaultにアクセスできます。これにより、さらなるセキュリティ向上を実現できます。

価格設定とコスト最適化

Azure Key Vaultの料金体系は、利用する機能と使用量に基づいて計算されます。主な料金要素を分かりやすく解説します。

基本的な料金体系

ボールト(コンテナ)の種類 Azure Key Vaultには、StandardとPremiumの2つのサービスレベルがあります。どちらも基本的な操作料金は同じですが、Premiumのみが高セキュリティなHSMプロテクトキーをサポートします。

操作料金(従量課金)

- シークレット操作:1万回のトランザクションあたり約433円

- 証明書操作:更新1回あたり約4,332円、その他操作は1万回あたり約433円

- ソフトウェア保護キー:RSA 2048ビットは1万回あたり約433円、高度なキー(RSA 3072/4096ビット、楕円曲線暗号)は1万回あたり約2,166円

HSMプロテクトキーの料金(Premium限定)

高いセキュリティが要求される環境では、HSM(Hardware Security Module)で保護されたキーを使用できます。詳細な料金体系については、Azureの公式ホームページをご確認ください。

実際のコスト例

一般的な使用ケースでの月額料金の目安:

小規模Webアプリケーション

- シークレット10個、月間1000回アクセス

- 月額料金:約43円

中規模企業システム

- シークレット50個、証明書5個、月間50000回アクセス

- 月額料金:約2,300円

大規模システム(HSM使用)

- HSMプロテクトキー10個、月間100000回アクセス

- 月額料金:約18,700円

コスト最適化のポイント

使用量の監視 Azure Monitorを使用して操作回数を定期的に確認し、不要なアクセスを削減します。

適切なキータイプの選択 セキュリティ要件に応じて、ソフトウェア保護とHSM保護を使い分けることでコストを最適化できます。

キーのライフサイクル管理 不要になったキーやシークレットは定期的に削除し、維持コストを削減します。

Azure Key Vaultの使い方

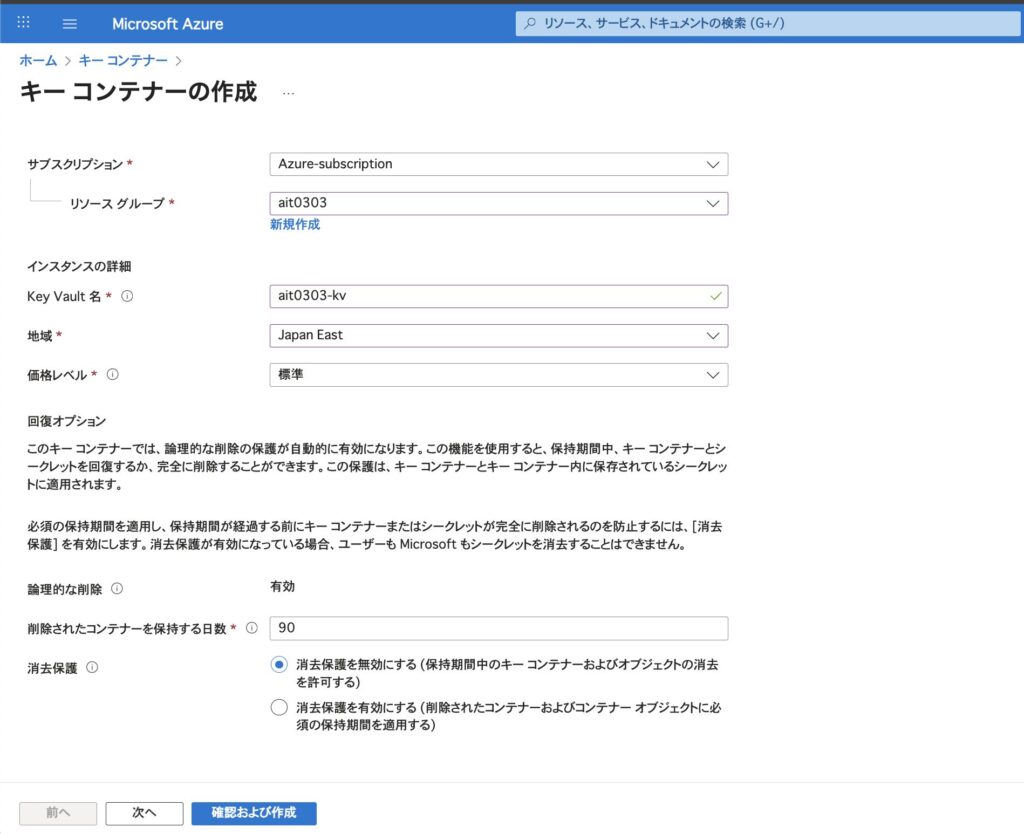

Azure Portal にサインインし、「Key Vault」を検索して選択。

基本情報を入力

- リソースグループ:新規作成または既存を選択

- Key Vault名:グローバルで一意な名前

- リージョン:アプリケーションと同じリージョンを推奨

- 価格レベル:StandardまたはPremium

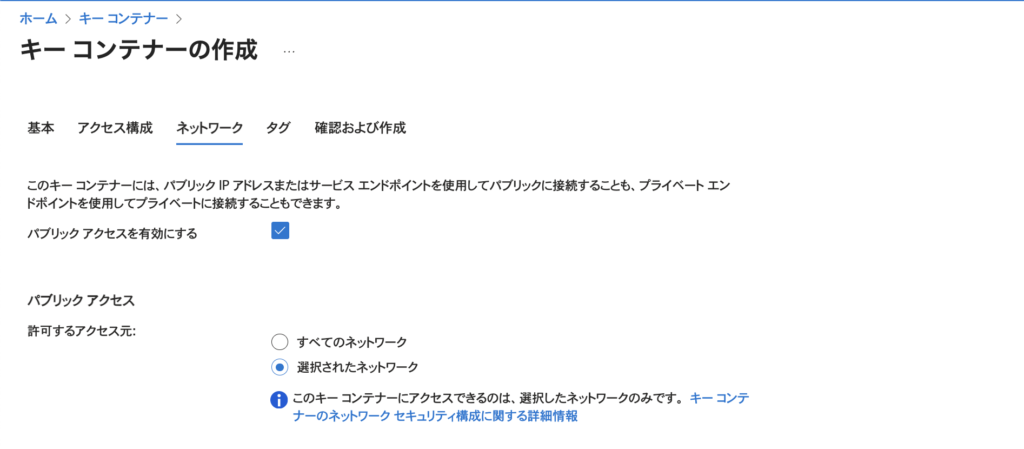

Azure Key Vaultは、機密情報を多く扱っているため、ネットワークの設定項目で「パブリックアクセスを有効にするのチェックを外す」もしくは、許可するアクセス元で「選択されたネットワーク」にチェックを入れることが推奨されています。

特に指定がなければ、他の項目はデフォルト値のまま作成可能です。

設定に問題がなければ、左下の作成ボタンから作成を行います。

Azure CLIで作成する場合

# リソースグループの作成

az group create --name myResourceGroup --location japaneast

# Key Vaultの作成

az keyvault create --name ait0303-kv --resource-group <任意のリソースグループ名> --location japaneastterraformで作成する場合

terraformでは、以下のコードでAzure Key Vaultを作成できます。

resource "azurerm_key_vault" "main" {

name = "ait0303-kv"

location = azurerm_resource_group.main.location

resource_group_name = azurerm_resource_group.main.name

tenant_id = data.azurerm_client_config.current.tenant_id

sku_name = "standard"

}

resource "azurerm_key_vault_access_policy" "current_user" {

key_vault_id = azurerm_key_vault.main.id

tenant_id = data.azurerm_client_config.current.tenant_id

object_id = data.azurerm_client_config.current.object_id

secret_permissions = ["Get", "List", "Set", "Delete"]

}まとめ

Azure Key Vaultは、現代のクラウドアプリケーション開発において不可欠なセキュリティインフラストラクチャです。機密情報の一元管理、強力なセキュリティ機能、他のAzureサービスとの統合、コストパフォーマンスの良さなど、多くの利点を提供します。

適切に実装されたKey Vaultは、セキュリティリスクの軽減、開発効率の向上、運用負荷の削減を実現し、組織のデジタルトランスフォーメーションを支援する重要な役割を果たします。クラウドネイティブなアプリケーション開発を進める上で、Azure Key Vaultの導入を検討することを強く推奨します。